Le Mobile Device Management (MDM) permet de gérer et sécuriser les équipements mobiles. Pourtant, en 2026 il ne suffira plus à répondre aux défis de la Digital Workplace. Cette solution montre des limites dans la gestion des équipements et la détection des menaces avancées. Pour répondre à des besoins de sécurité et de contrôle plus exigeants, les entreprises privilégient désormais des plateformes plus complètes.

Le Unified Endpoint Management (UEM) offre une approche plus globale. Il inclut l’entièreté du parc IT ainsi que des fonctionnalités de protection contre les cybermenaces. La technologie évolue constamment, et seule l’expertise humaine dans ce domaine permettra aux entreprises d’anticiper les nouvelles menaces et d’adapter les meilleures solutions technologiques à leurs stratégies.

Qu’est-ce que c’est le MDM ?

Le Mobile Device Management (MDM) est un outil qui permet de gérer et de sécuriser les équipements mobiles à distance. Ces appareils peuvent être des smartphones ou des tablettes. Cet outil de gestion permet de :

- Configurer les paramètres des terminaux (Wi-Fi, Bluetooth, etc.).

- Contrôler les fonctionnalités telles que activation/désactivation de la caméra, du micro, du partage de données, etc.

- Gérer les applications et leur installation, mise à jour, suppression et restriction d’accès.

- Suivre le cycle de vie technique des terminaux (inventaire, historique d’usage, planification du renouvellement…)

- Assurer une sécurisation fonctionnelle telle que le chiffrement des données, le verrouillage à distance, la géolocalisation, l’effacement sécurisé en cas de perte ou de vol.

Les outils MDM prennent historiquement en charge principalement les environnements Android et iOS.

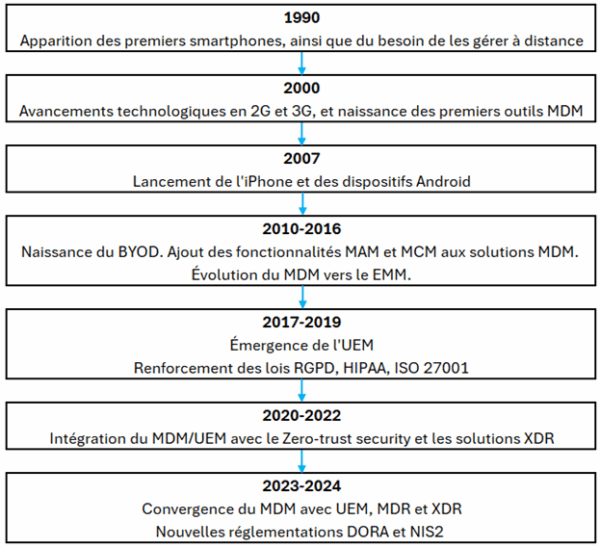

L’évolution du MDM

En 1994, on a assisté à l’apparition des premiers smartphones. A la fin des année 90, ils ont gagné en popularité dans le milieu professionnel grâce à l’avènement des assistants personnels comme le PalmPilot, qui offraient des fonctionnalités d’e-mail et de calendrier. Par la suite de ces innovations, les entreprises ont commencé à ressentir le besoin de gérer les appareils mobiles à distance.

Le Mobile Device Management (MDM) a connu une évolution majeure depuis les années 2000. Initialement conçu pour sécuriser et administrer les premiers smartphones professionnels comme les BlackBerry, il a progressivement intégré des fonctionnalités plus avancées pour répondre aux défis du BYOD (Bring Your Own Device) et de la gestion des applications mobiles dans les années 2010. Face à l’essor des environnements hybrides, le MDM a évolué vers le Enterprise Mobility Management (EMM), puis vers le Unified Endpoint Management (UEM), une approche plus globale permettant de gérer tous les terminaux (mobiles, poste de travail, IoT).

Est-ce que le MDM tout seul suffit aujourd’hui ?

En 2026, le MDM seul ne suffira plus. Il présente plusieurs limites qui l’empêchent de gérer la totalité des équipements et l’ensemble des usages liés à la Digital Workplace.

Le Mobile Device Management (MDM) ne permet de gérer que les appareils mobiles comme les smartphones et les tablettes. Cela exclut les ordinateurs, les IoT ou autres équipements utilisés en entreprise.

Il offre également un contrôle limité sur les applications installées. Par exemple, il ne permet pas de surveiller l’usage des applications professionnelles sur les terminaux. Enfin, les fonctions de sécurité sont assez basiques, comme le verrouillage ou l’effacement à distance, sans offrir de protections plus avancées comme l’authentification renforcée.

Les évolutions de la sécurité des terminaux en 2026

EMM

L’EMM (Enterprise Mobility Management) est une solution qui regroupe plusieurs composantes :

- MDM

- Les fonctionnalités du MDM ont été décrites dans le paragraphe précédent.

- Les fonctionnalités du MDM ont été décrites dans le paragraphe précédent.

- MAM (Mobile Application Management)

- Permet de contrôler l’installation, la configuration et l’usage des applications mobiles professionnelles. Cette technologie est utilisée notamment dans les environnements BYOD.

- Permet de contrôler l’installation, la configuration et l’usage des applications mobiles professionnelles. Cette technologie est utilisée notamment dans les environnements BYOD.

- MCM (Mobile Content Management)

- Sécurise le partage et le stockage des documents d’entreprise sur les appareils mobiles, avec des fonctions de chiffrement et de contrôle des droits d’usage.

- Sécurise le partage et le stockage des documents d’entreprise sur les appareils mobiles, avec des fonctions de chiffrement et de contrôle des droits d’usage.

- IAM (Identity and access management)

- Gère les identités et les droits d’accès aux ressources de l’entreprise : authentification multi-facteurs (MFA), Single Sign-On (SSO), et contrôle basé sur les rôles pour garantir que seuls les utilisateurs autorisés accèdent aux données sensibles.

Les appareils s’enrôlent automatiquement et reçoivent immédiatement les règles de sécurité et d’accès, ce qui allège le travail des équipes IT. Les solutions EMM modernes intègrent également des outils comme des tunnel VPN pour sécuriser l’accès aux données internes de l’entreprise.

UEM

L’UEM (Unified Endpoint Management) intègre toutes les fonctionnalités de l’EMM, en y incluant la gestion l’IoT, ainsi qu’une gestion plus fine des environnements Windows, Mac, Linux et plus encore.

Une des fonctions les plus importantes de l’UEM est la sécurisation des terminaux qu’il gère. Comment est-ce que l’UEM protège les équipements et leurs données ?

Comme dit précédemment, l’UEM permet de sécuriser l’accès à l’information via des outils de tunneling, ou de drive sécurisé. Il offre la possibilité également de containériser les applications métiers sur le terminal, en chiffant les données.

Mais bien que l’UEM assure la sécurité fonctionnelle des terminaux, il n’est pas conçu pour détecter les comportements malveillants tels que le phishing, le smishing, les malwares ou les attaques zero-day, ni pour sécuriser les flux réseaux qui y transitent.

Pour combler cette lacune, les grandes solutions UEM sont couplées à des solutions de Mobile Threat Defense (MTD). Certaines d’entre elles peuvent intégrer directement dans leur interface ces fonctionnalités de MTD.

Le MTD permet entre autres de sécuriser la navigation web (blocage des sites frauduleux et de certaines catégories de sites), de protéger les terminaux avec des antivirus, et de filtrer les publicités malveillantes, de surveiller les échanges de données.

L’expertise humaine, un apport que les outils ne peuvent pas fournir

Les solutions de gestion des terminaux facilitent l’administration des appareils, la gestion des équipements et la protection des données. Mais seule l’expertise permet de garantir une sécurité efficace et adaptée aux besoins métiers. Les experts configurent les règles de sécurité selon les différents profils et cas d’usages :

- Accès VPN et géolocalisation pour les commerciaux en déplacement

- Conteneurs sécurisés pour les collaborateurs BYOD

- Accès privilégiés aux applications critiques pour le personnel IT

Lorsqu’une alerte est déclenchée (qu’il s’agisse d’un site frauduleux ou de l’installation d’une application non autorisée), les experts ont en capacité de l’analyser et de proposer au client un renfort de protection.

En fonction de leur évaluation, ils peuvent décider de bloquer l’accès, d’isoler le terminal ou, si l’alerte s’avère sans risque, de la lever. Au-delà de la gestion opérationnelle, les experts accompagnent les équipes dans leurs décisions stratégiques :

- Choix des outils de gestion des terminaux (EMM, UEM avec MTD…)

- Garantir une bonne intégration des solutions EMM et UEM

- Déploiement par service, site ou type de terminal

- Veille réglementaire (RGPD, NIS2, ISO 27001)

- Adaptation des politiques de sécurité aux menaces et usages

Par exemple, ils peuvent recommander une migration vers une solution UEM adaptée à un parc multi-OS ou l’ajout d’un module MTD pour détecter les attaques zero-day sur Android.

Conclusion

Le MDM restera un outil pertinent en 2026, mais dans un monde où les cybermenaces se complexifient et où les Digital Workplace évoluent rapidement, aucune solution n’est véritablement définitive.

La multiplication des usages sur les mobiles redéfinit sans cesse les stratégies de cybersécurité et de gestion de ces équipements. Pour garantir la sécurité de leurs actifs IT dans un futur toujours plus incertain les entreprises doivent effectuer une veille technologique permanente, en étant prêtes à adapter leurs outils aux défis de demain.